前言

今天捣鼓了好久的WiFi Pineapple,发现它最大的功能就是帮助渗透测试人员,进入内网,但是也合理,毕竟正如其名WiFi Pineapple,WiFi才是重点。

于是,今天捕获了无数的握手包,虽然我们以前也介绍过,通过字典库来直接破译密码,比如最出名的rockyou.txt,还有我们直接介绍过的aircrack-ng 和 crunch],来自《[安全] 复现WiFi渗透(近源渗透)》,但是这些都是基于本地的kali来运行的。

今天看见了一个比较有意思的,是通过云端服务器的高性能GPU来破译的,这个比本地Kali快的级别,应该不止一个。于是乎打算来复现一遍。(万一,以后有用呢?)

正文

1. AutoDL

昨天晚上搞了一个晚上的NVIDIA Cuda Toolkit的安装,一直尝试着按照YT视频上,自己重新装一个Toolkit,一直失败。但是今天尝试的时候,突然发现,哎?原来AutoDL是已经预装了Toolkit的,YT视频上之所以要安装是因为他们就没有装。

所以今天试验了一下,对于AutoDL来说,我们直接开了GPU,直接用就可以了。

这里顺便介绍一下AutoDL,是国内的GPU服务中心,之前SSH连接挺慢的,最近可能优化了,SSH感觉速度还行!基本接近本地的感觉了~!

于是,只要你用的是AutoDL,就不用自己手动安装NVIDIA Cuda Toolkit啦!(昨天纠结了一个晚上怎么安装的以后需要的话再说吧!)

2. 安装Hashcat

sudo apt update && sudo apt upgrade

sudo apt install hashcat

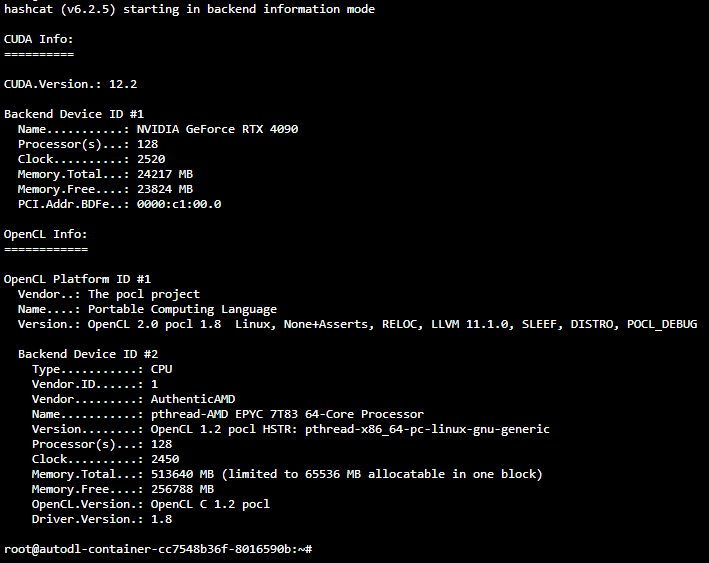

我们输入指令hashcat -I,检查一下我们是否安装成功,并且看看我们当前有几个设备,如下图我们安装成功了,并且我们的设备有两个一个是GPU RTX 4090, 和 一个CPU AMD架构的。

3. 使用Wifi Pineapple捕获握手包

3.1 Pineapple 扫描

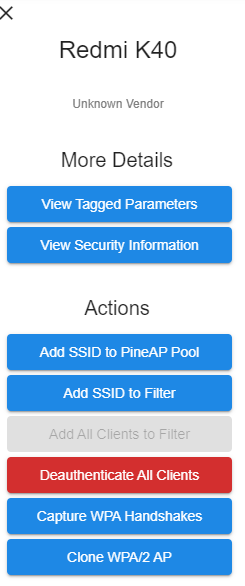

发现了我们的目的WiFi,可以看出我们有很多可以应用的选项。

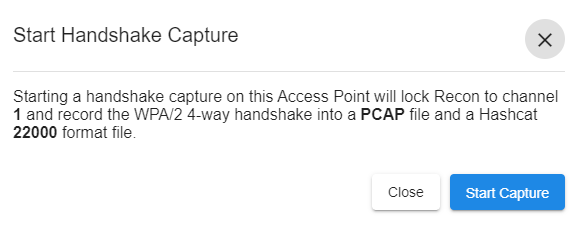

有被动的Capture 握手包,和主动的 Evil Twins。我们这个地方直接用被动的Capture 捕获握手包,并且确认。

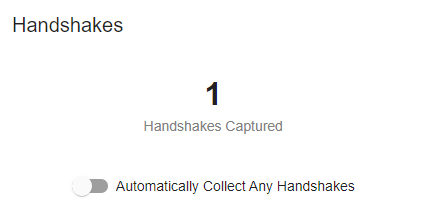

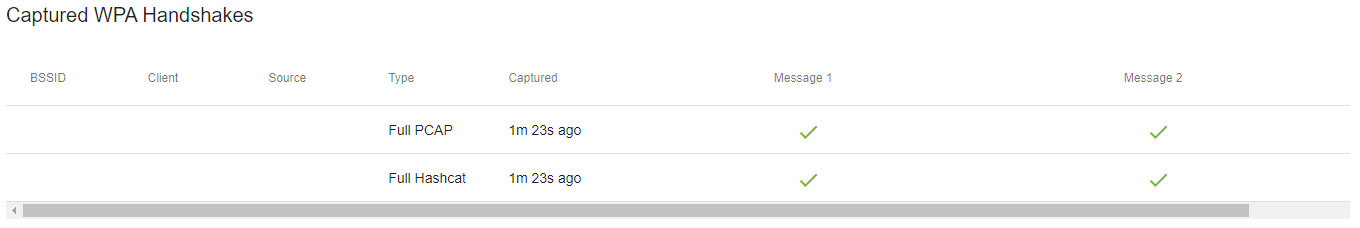

抓到包!

这里的的.pcap 是握手包,然后有个Full Hashcat 格式的文件,就是我们可以用于hashcat的文件,我们下载下来。

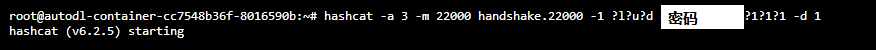

4. 使用Hashcat破解握手包

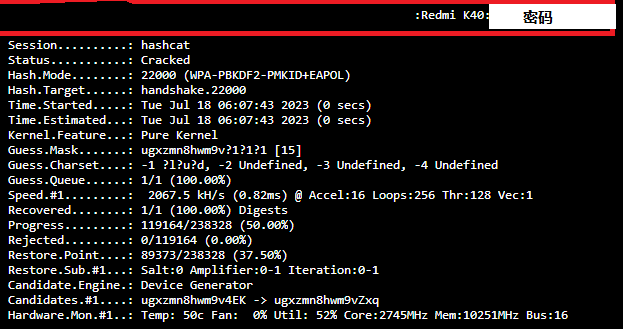

使用一个简单点的吧,真要跑12位数的数字+大小写字母混合的密码,实在是跑得有点久,所以我们就快速跑一下3位数的数字+大小写字母组合吧(结果只用了0.+s,确实GPU这个速度有点快)

结果如下,成功!

总结

本来想自己再创建一个WiFi热点作为测试的,但是实在有点累,也不想改Redmi 40的密码了,否则所有设备都要重新连接一次,但是说实话应该改一下,但是就,酱紫吧!

你别说,Wifi pineapple,其实功能的话,就那样,和Kali其实没什么区别,真要说可能还没Kali好用,可能用惯了Kali Linux,用一个带有GUI界面的不太好操作,但是你别说这个web端的GUI界面,还是挺好用的。

参考

[1] Break WiFi networks using Cloud GPUs in seconds

[2] 3 wifi hacks and speed hash cracking with cloud GPUs (2022 tutorial)

[3] NVIDIA英伟达GPU显卡算力一览(包含Tesla和GeForce、TITAN及RTX系列等)

[4] Fix: ‘Unable to Locate Package’ Error in Ubuntu and Debian

[5] ubuntu-drivers: command not found

Q.E.D.