前言

事实证明,永远不要在HTTP网页下输入账号密码,不然明文显示的不要不要的。(means尽量只在HTTPS的网页下输入。)

正文

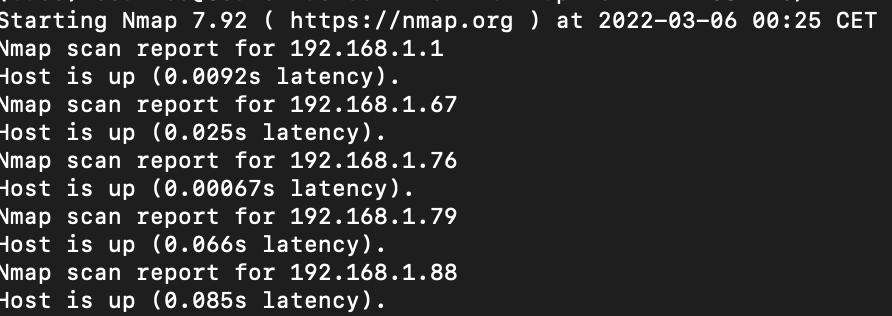

1. nmap嗅探

常规操作,先嗅一波内网网段

ifconfig

获得内网网段192.168.1.0-192.168.1.255

直接进行nmap扫描

nmap -sP 192.168.1.0/24

得,nmap扫了半天,作为测试终端的aw没扫出来,估计是新买的电脑,暂时没有任何开放的端口。那我们假设已经知道了扫出来,并进行分析了得到了aw的内网地址是192.168.1.89好吧(笑。)

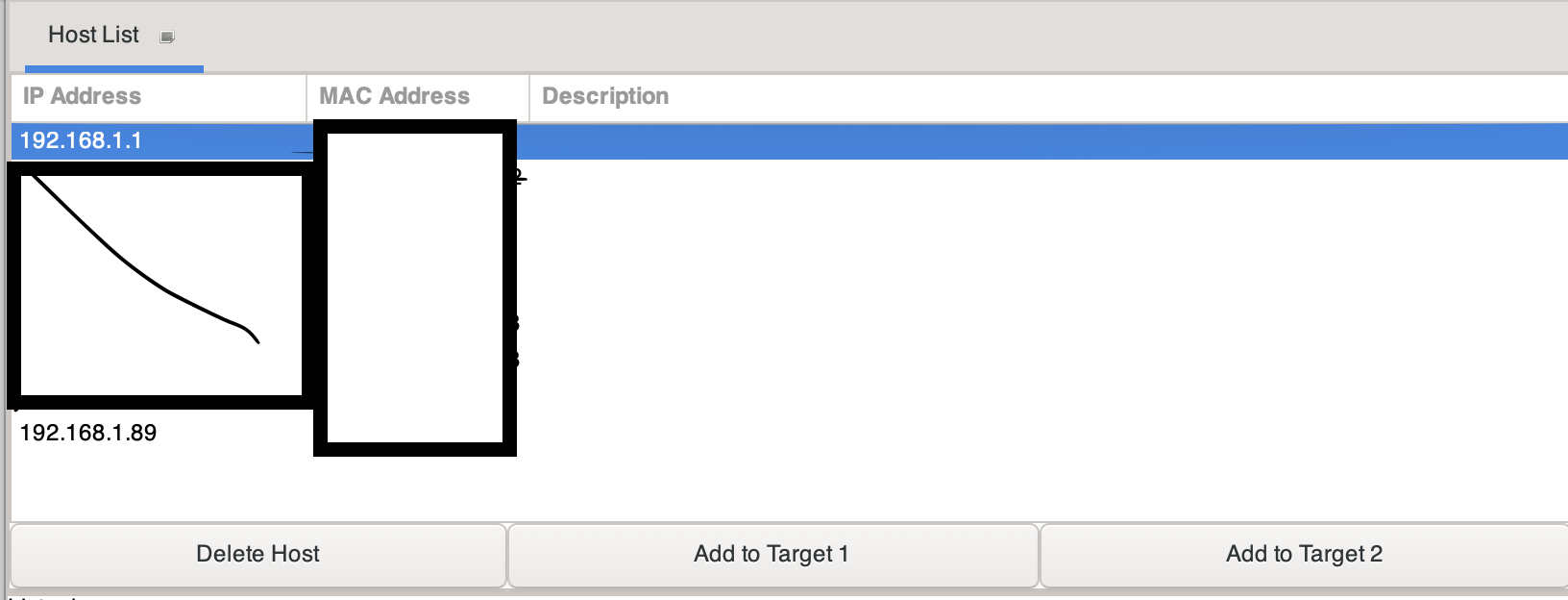

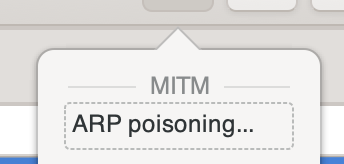

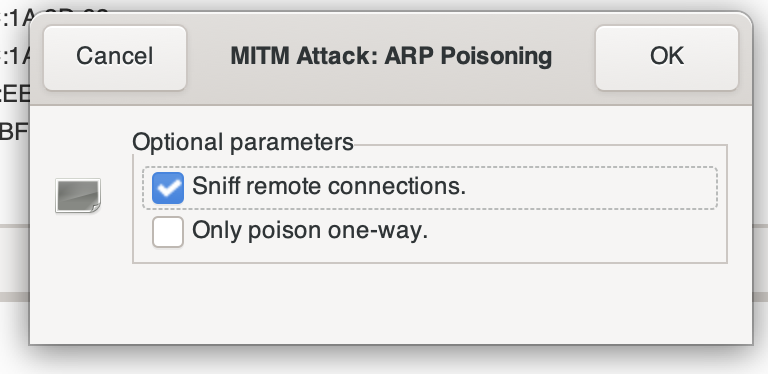

2. ARP中间人攻击

既然我们已经知道了目标IP192.168.1.89和网关IP192.168.1.1,接下来就比较简单了,可以直接通过Ettercap来抓包了。开启ettercap走你~!

sudo ettercap -G

但是很有病的就是,Ettercap能够扫出来aw的端口,看来还是nmap用的不够熟练,太菜了orz。然后直接将aw的IP192.168.1.89和网关IP192.168.1.1分别Add to Target1 和 Add to Target2,如下图开始嗅探。

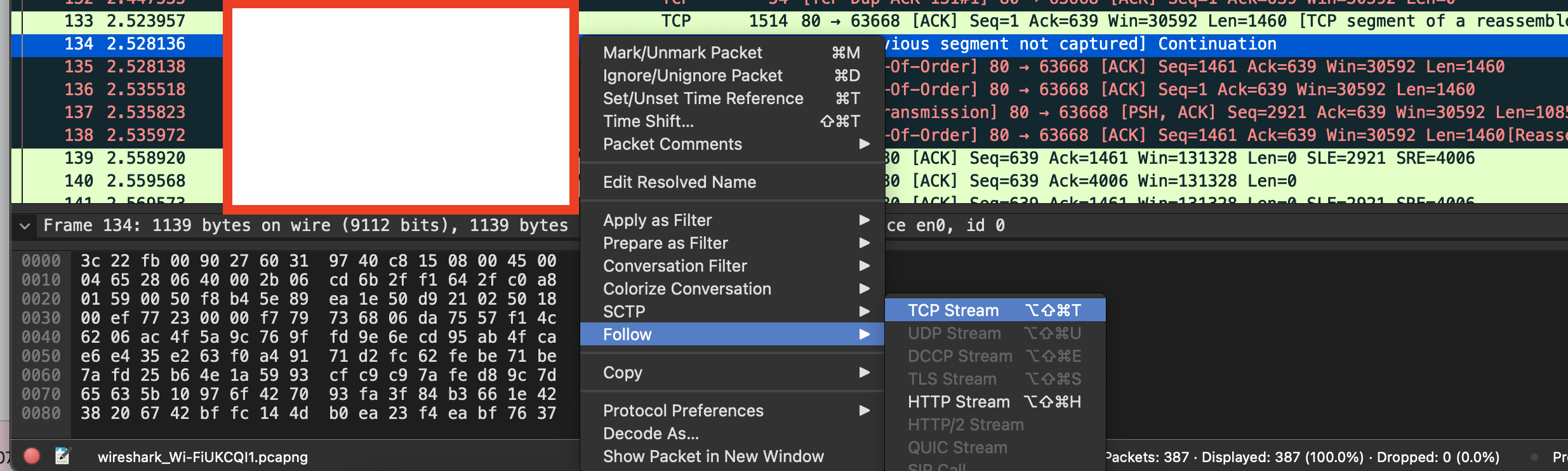

3. Wireshark抓包

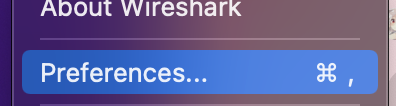

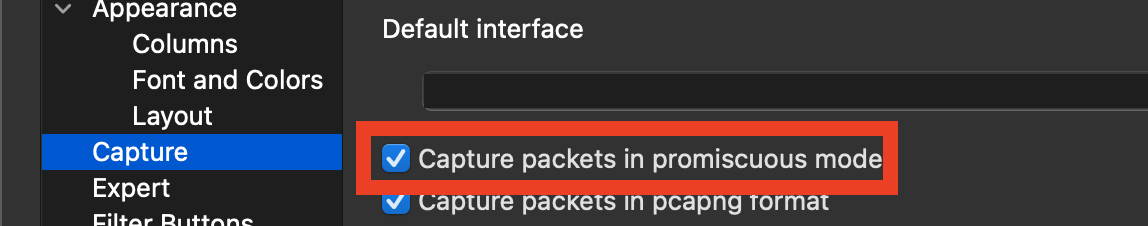

Wireshark开启混杂模式

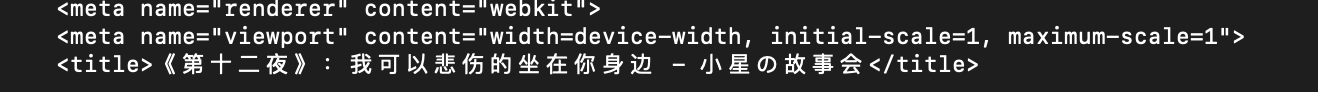

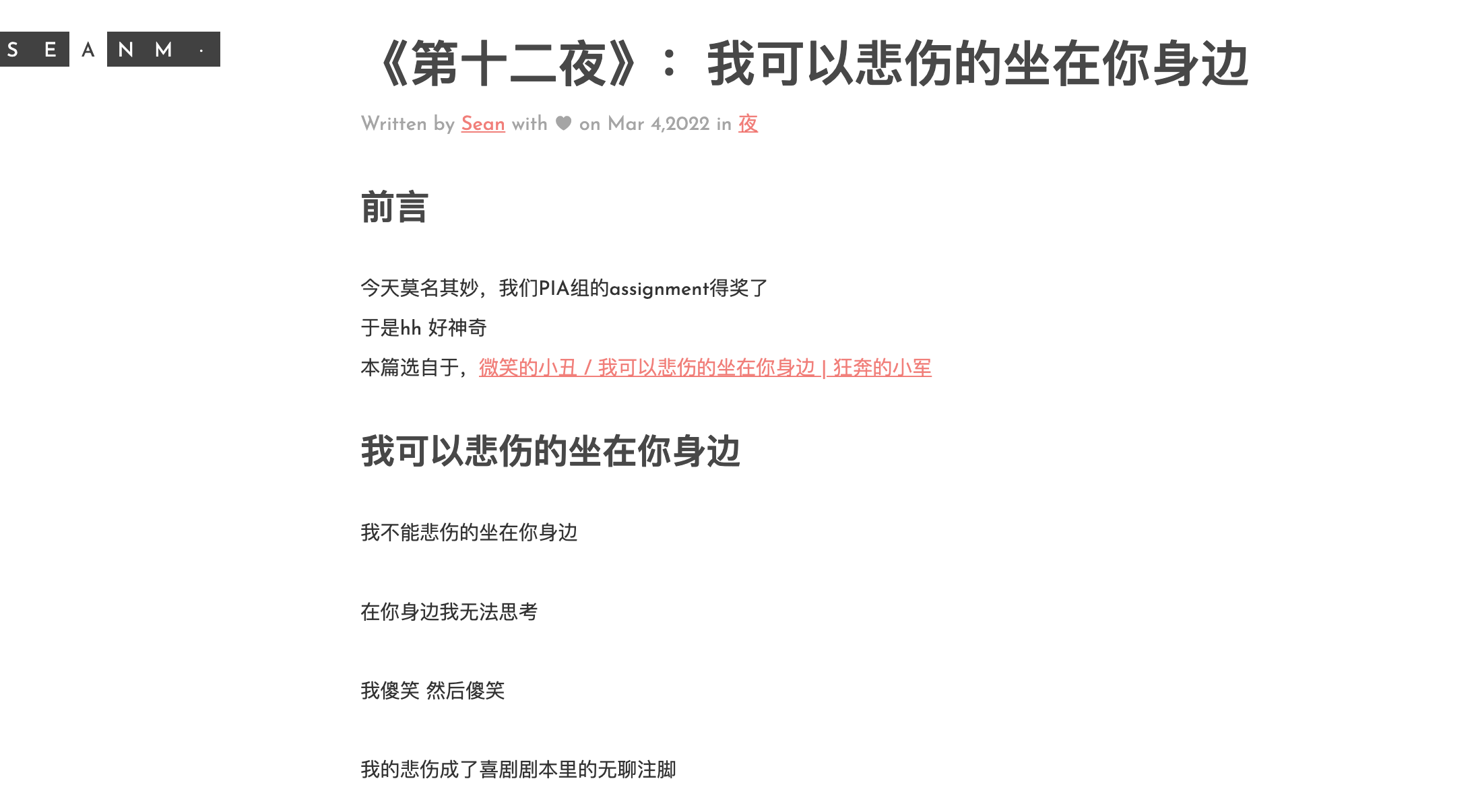

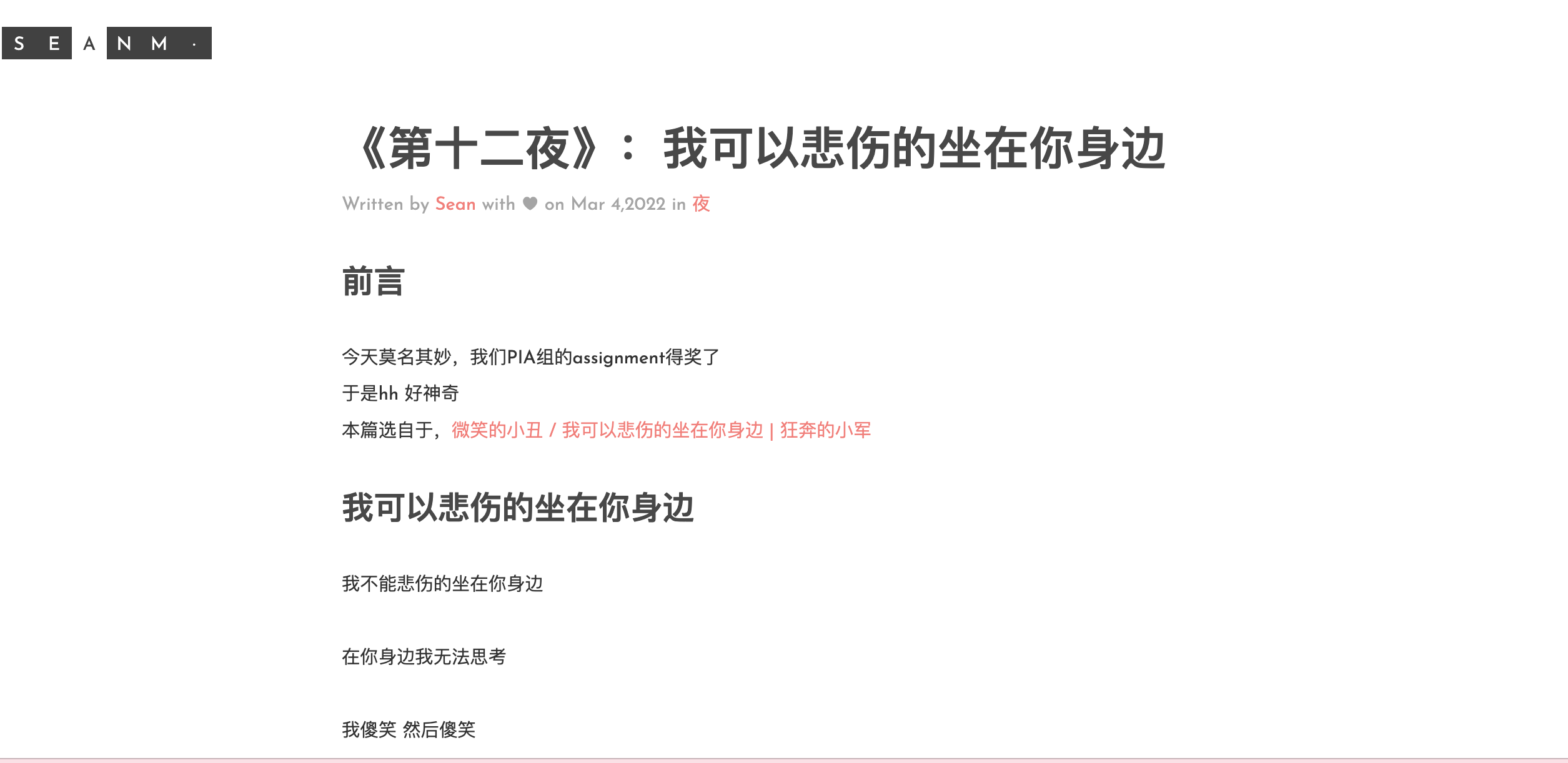

由于我的大多数网页都不是HTTPS验证的(太贵了啊喵,只有主站是,其余都是HTTP),于是乎,随便选了一篇story站的博文来进行实验。具体博文:《第十二夜》:我可以悲伤的坐在你身边

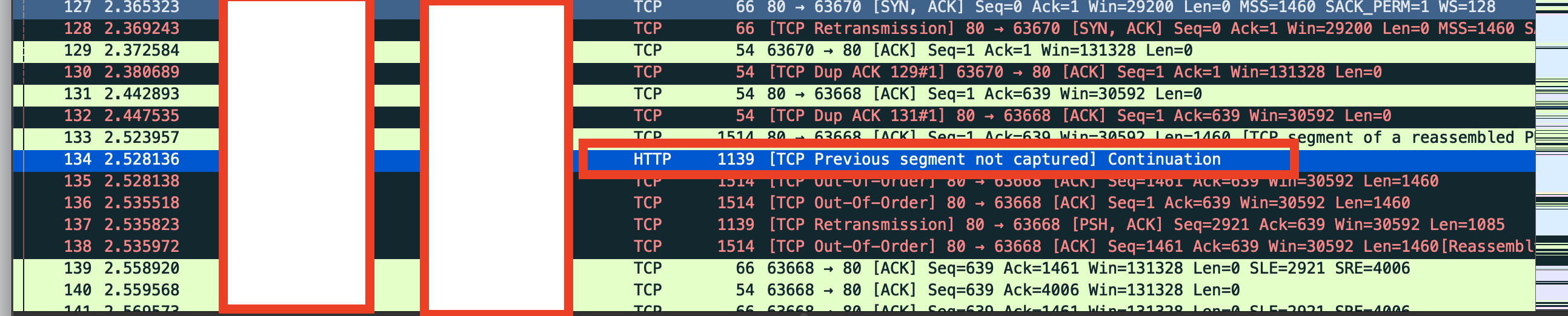

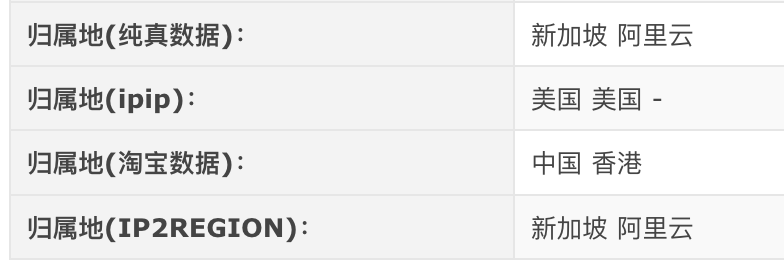

然后Wireshark开始抓包!仔细对比一个一个HTTP包,发现一个比较类似的,线上搜一下IP来源,通过网站:IP地址查询-在线工具。

嗯哼,由于story站的服务器就是在新加坡的阿里云,那势必就是这个了吧?

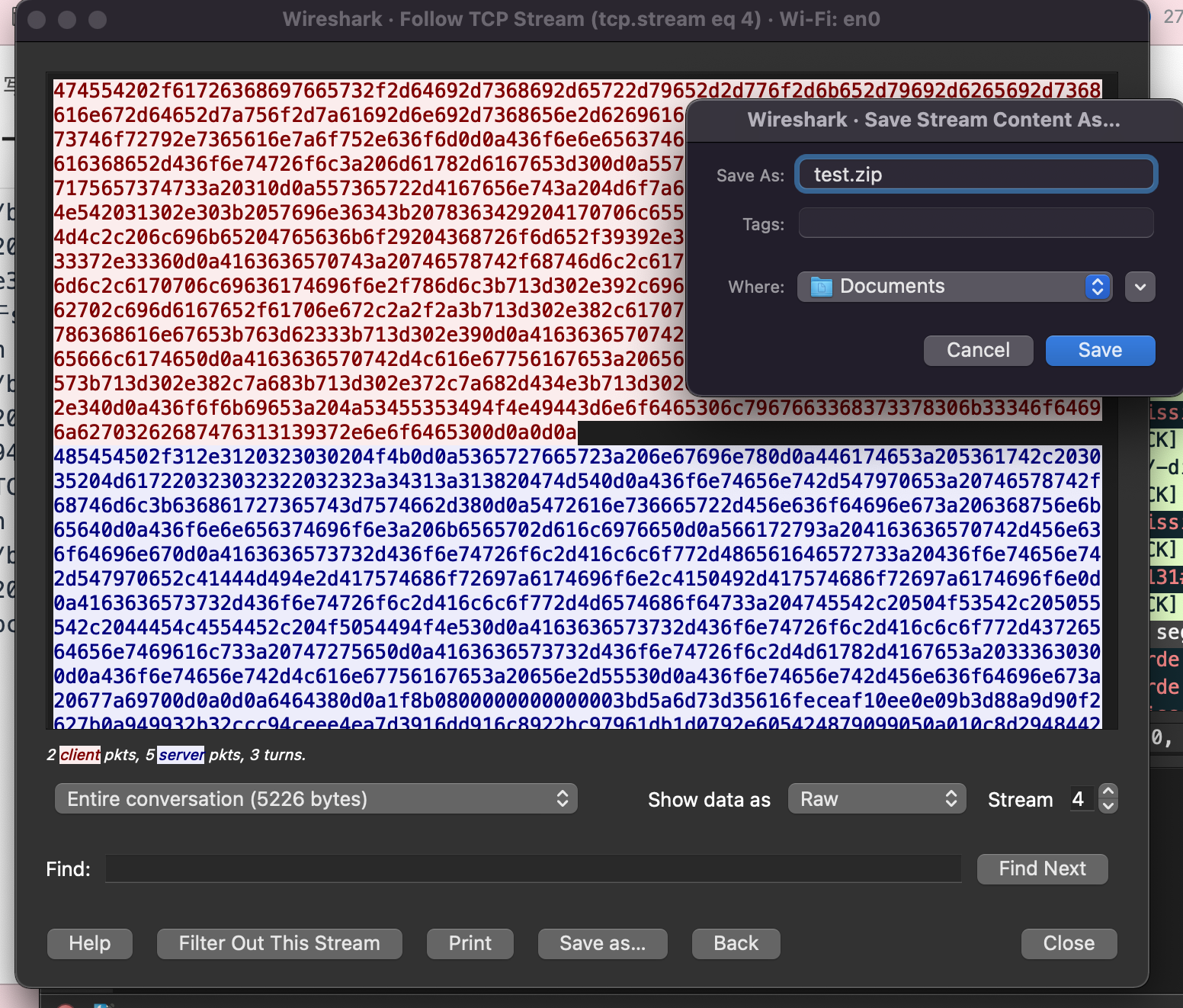

Follow TCP,保存Raw源文件,通过gunzip解压,看看内容是什么吧。

得,成功了,成功抓到了阿里云服务器返回的HTTP包。

那么顺势将网页重构一下,看看是个什么样的吧?

重构版:

原网页:

可以看出来重构版比原版稍微CSS格式出了点问题,但是大致的的内容都能复刻出来。

于是乎,提醒一下自己,HTTP网页下,尽量能不登录就不登陆,能不输入密码就不输入密码,也提醒一下自己,大部分自己的站是时候进入HTTPS阶段了。

由于太久没写博客了,写一篇摸摸鱼,可耻的匿了 = -=

参考

[1] Mac使用WireShark和Ettercap抓同一局域网设备数据包

Q.E.D.